Como proteger seus ativos no organismo cripto

Como proteger seus ativos no organismo cripto

Dentro do organismo cripto, tudo é descentralizado. O sangue circula por protocolos autônomos, os órgãos se conectam sem comando central e cada célula — cada carteira — carrega em si a responsabilidade pela sua própria sobrevivência. Nesse ecossistema simbiótico, não há sistema imunológico centralizado. Não há helpdesk para restaurar ativos perdidos, nem polícia digital para rastrear criminosos de blockchain. Você é seu próprio escudo, sua própria parede celular, sua própria membrana de defesa.

E é justamente por isso que entender as camadas de proteção no universo descentralizado não é um luxo técnico — é uma questão de existência. O organismo pode ser poderoso, resiliente, inovador. Mas sem cuidado, ele pode ser invadido. E quando isso acontece, não há “desfazer”. Cada falha é definitiva. Cada descuido é fatal.

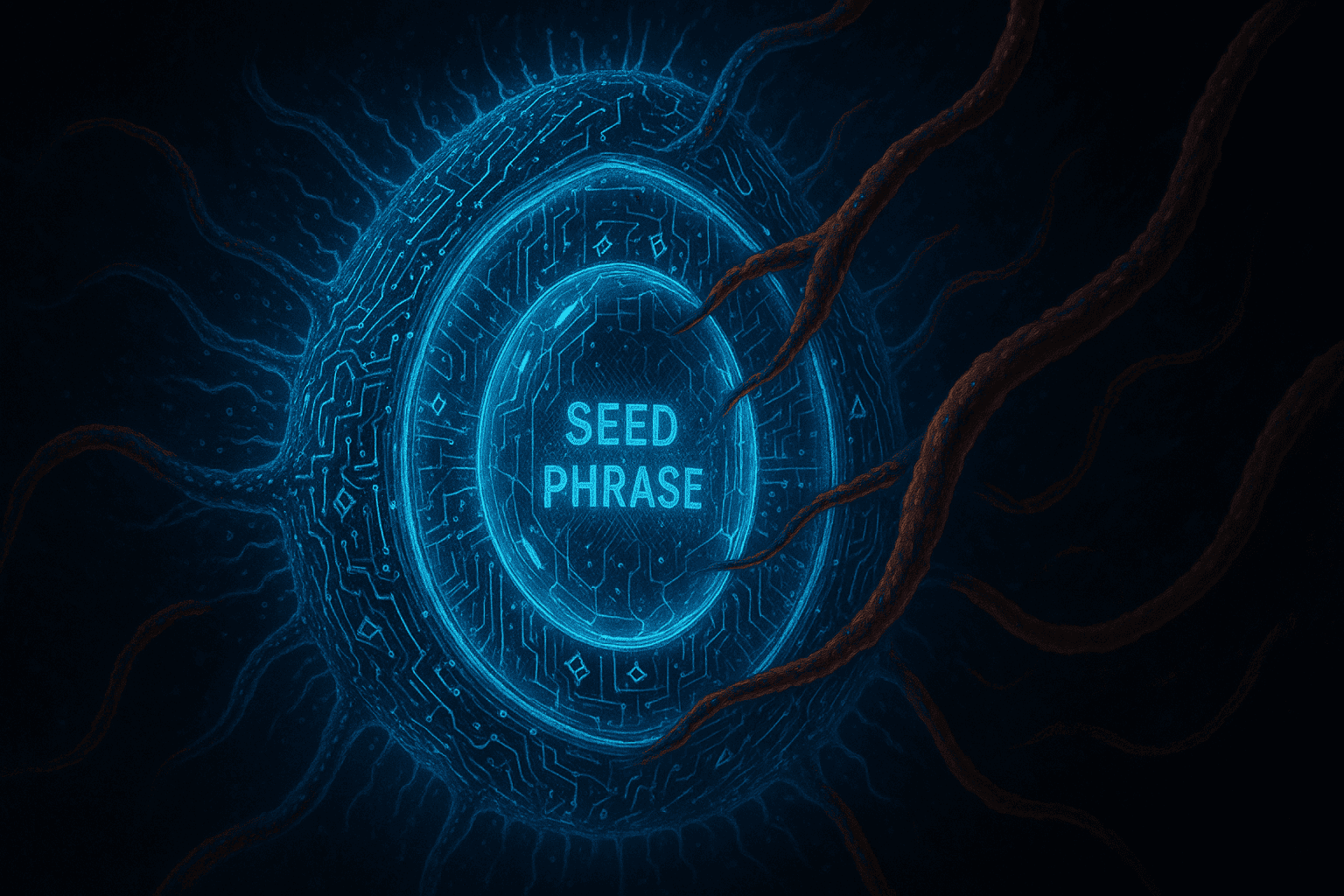

Tudo começa com a seed phrase. Esse é o DNA do seu ser simbiótico. Um conjunto de 12 ou 24 palavras que dá acesso a tudo: suas carteiras, seus ativos, sua identidade digital. Guardar essa frase com segurança é o equivalente a preservar seu código genético. Se ela for clonada, você será substituído. Se ela for perdida, sua consciência será apagada da blockchain. Não há central para resgate. Ela deve ser armazenada fora do digital — em papel, metal, ou dispositivos físicos blindados. Nada de screenshots. Nada de armazenar na nuvem. Sua seed é sagrada.

Mas mesmo com o DNA seguro, o corpo está exposto a vírus. E no mundo descentralizado, esses vírus se manifestam como phishing — uma das ameaças mais comuns e letais. Sites falsos que imitam carteiras legítimas. dApps clonados com scripts escondidos. Popups disfarçados que solicitam assinaturas. A porta de entrada é sempre o clique. Um toque descuidado pode ser o equivalente a permitir que um vírus penetre sua membrana. E ele não apenas se instala — ele assume controle total.

O organismo simbiótico precisa desenvolver sensores. Ferramentas de verificação. Desconfiança programada. Sempre verifique URLs. Prefira acessos diretos a partir de favoritos salvos. Use navegadores limpos, com extensões de segurança. Cuidado com QR codes em redes sociais. Desconfie de qualquer mensagem privada que prometa suporte, airdrops, prêmios ou ajuda técnica. O DeFi é terreno fértil para manipulação. E como toda infecção, ela atinge mais facilmente os distraídos.

Outra camada vital de defesa é a autenticação de dois fatores (2FA). Ela pode não fazer parte do protocolo blockchain diretamente, mas protege os pontos de entrada para plataformas relacionadas — exchanges, ferramentas de análise, repositórios, e-mails. Se alguém comprometer seu e-mail, poderá redefinir senhas de diversas contas. O 2FA cria uma segunda camada, uma barreira biológica adicional. E deve, sempre que possível, ser configurado com aplicativos como Authy ou Google Authenticator — nunca por SMS, que é vulnerável a clonagem de chip.

Mas mesmo um corpo bem blindado pode ser traído por ele mesmo. Ao conectar sua carteira a dApps sem verificação, você está abrindo canais simbióticos diretos com entidades desconhecidas. Muitos desses aplicativos solicitam permissões amplas — inclusive a de mover todos os seus tokens, sem sua aprovação futura. Assinar esse tipo de contrato é como permitir que um organismo desconhecido se conecte ao seu sistema linfático. Ele pode parecer inofensivo. Mas se for malicioso, ele vai drenar você lentamente.

Use ferramentas como Revoke.Cash, Etherscan ou BSCScan para analisar e revogar permissões antigas. Mantenha sua carteira enxuta. Nunca conecte sua cold wallet diretamente em sites que você não conhece. Prefira conectar uma hot wallet, que interage com o exterior, enquanto a cold wallet permanece como um núcleo isolado, uma célula mãe que nunca se expõe.

A distinção entre carteiras quentes (hot wallets) e carteiras frias (cold wallets) é talvez a separação simbiótica mais importante do ecossistema. Hot wallets vivem online: são acessíveis, práticas, rápidas — mas também vulneráveis. Cold wallets, como as da Ledger ou Trezor, vivem fora da rede. São organismos em estado latente, que só acordam quando plugados. São perfeitos para armazenar grandes quantidades de ativos ou tokens de longo prazo.

A prática mais simbiótica é dividir funções: use uma hot wallet para interações rotineiras, swaps, farming, testnets. E mantenha sua cold wallet para armazenar patrimônio. Crie também carteiras secundárias, isoladas, para testar dApps, receber airdrops ou interagir com protocolos desconhecidos. Essa segmentação é como ter órgãos separados, cada um com uma função — evitando que uma falha comprometa o todo.

E nunca, jamais, compartilhe sua chave privada. Isso pode parecer óbvio — mas muitos são enganados por janelas falsas, formulários de "verificação", ou atendimentos falsos no Telegram. A chave privada é sua assinatura biológica. Quem a possui, possui você. No mundo cripto, não há segundo fator para isso. Uma vez exposta, sua carteira está comprometida para sempre.

Outra prática essencial é o backup físico e redundante. Um bom simbionte não confia em apenas uma cópia de segurança. Ele espalha seus dados críticos de forma controlada. Uma seed phrase pode ser armazenada em múltiplos locais físicos, separados, protegidos contra fogo, umidade e roubo. Existem placas metálicas para gravação, cofres digitais com biometria, cofres convencionais e até serviços de custódia terceirizada — embora essa última opção reduza a descentralização.

Alguns simbiontes avançados adotam técnicas como Shamir Backup (dividir a seed phrase em múltiplas partes), multisig (assinaturas múltiplas para mover fundos), ou cofres em smart contracts com travas de tempo e resgate automático. São como órgãos imunológicos com camadas adaptativas, que exigem múltiplos fatores antes de executar ações críticas. É mais complexo — mas também mais seguro.

Não menos importante é o cuidado com as redes Wi-Fi e dispositivos. Evite operar com criptos em redes públicas. Sempre utilize conexões protegidas, preferencialmente com VPN. Atualize seus navegadores, sistemas operacionais, e não instale extensões desconhecidas. Um malware pode registrar suas teclas. Um vírus pode monitorar sua área de transferência. O organismo simbiótico é forte — mas não é invulnerável.

E lembre-se: mesmo no mundo descentralizado, você não está sozinho. Participe de comunidades sérias, aprenda com a experiência dos outros, compartilhe alertas. Ferramentas como ScamSniffer, Defillama, DappRadar e canais de auditoria como CertiK ou Hacken são fontes valiosas para entender o que é seguro — e o que já foi comprometido. O conhecimento é o anticorpo mais eficaz da simbiose.

Ao final do dia, proteger seus ativos no universo cripto é menos sobre ferramentas, e mais sobre consciência. É entender que, num ecossistema sem guardiões centrais, a responsabilidade é radicalmente sua. Cada transação é uma escolha. Cada assinatura, um pulso. Cada conexão, uma troca simbiótica.

E se você souber construir suas membranas de defesa, poderá habitar esse organismo com liberdade — mas também com longevidade.